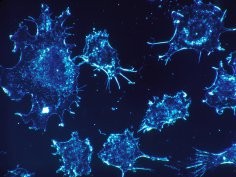

Bez cytoszkieletu nie byłoby przerzutów

30 kwietnia 2010, 10:10By dawać przerzuty, komórki nowotworowe potrzebują wszystkich 3 składowych cytoszkieletu: filamentów pośrednich, miktotubul oraz filamentów aktynowych.

Komórki odpornościowe zapamiętują swój pierwszy 'posiłek'

24 maja 2016, 06:14Naukowcy z Uniwersytetu w Bristolu odkryli, że powiedzenie "Jesteś tym, co zjadasz" odnosi się również do makrofagów, które zapamiętują swój pierwszy "posiłek".

Przeciąganie liny w mikroświecie

20 marca 2008, 10:11System transportujący w komórkach substancje odżywcze przypomina bardziej przeciąganie liny niż drogę szybkiego ruchu. Do takich zaskakujących wniosków doszli badacze z niemieckiego Instytutu Maksa Plancka, którzy przeprowadzili komputerowe symulacje działania takiego systemu.

Ocean Indyjski się podnosi

13 lipca 2010, 15:47Poziom wody w oceanach mierzony jest odkąd tylko pojawiły się możliwości techniczne takich badań. Pomiary prowadzone od lat sześćdziesiątych wskazują, że poziom Oceanu Indyjskiego się podnosi. Co ciekawe, w innych rejonach świata poziom oceanu się obniża.

Naukowcy proponują metodę zamiany dowolnych komórek w inne dowolne komórki

25 października 2017, 10:19W Proceedings of the National Academy of Sciences ukazał się właśnie artykuł, którego autorzy opisują formułę bezpośredniej zamiany dorosłych komórek w dowolne inne komórki

Jeden za wszystkich, wszyscy za jednego

9 maja 2008, 09:19Jeszcze niedawno sądzono, że każda komórka w organizmie jest zdolna do mierzenia określonych parametrów otoczenia i stosownej autonomicznej reakcji na ich zmianę. Miałaby to być cecha odziedziczona po jednokomórkowych mikroorganizmach, w których pojedyncza komórka jest jednocześnie całym organizmem, toteż "pracuje na własny rachunek" i chroni się przed niekorzystnymi zmianami środowiska we własnym zakresie. Okazuje się jednak, że u organizmów wyższych wykształcone są specjalne "centra decyzyjne", bez których odpowiednia reakcja na bodźce zewnętrzne jest znacznie utrudniona lub nawet niemożliwa.

Metabolom palacza

8 listopada 2010, 16:58Badając krew palaczy, by ustalić ich metabolom (metaboliczny odpowiednik genomu), naukowcy z Georgetown Lombardi Comprehensive Cancer Center zauważyli, że tuż po wypaleniu papierosa dochodzi do aktywacji szlaków związanych ze śmiercią komórek, stanem zapalnym oraz innymi formami uszkodzeń ogólnoustrojowych.

Uniwersalne lekarstwo na raka? Izraelczycy twierdzą, że to możliwe

30 stycznia 2019, 11:01Grupa izraelskich naukowców twierdzi, że wkrótce może zaoferować lekarstwo na raka. Sądzimy, że w ciągu roku będziemy mieli lekarstwo na raka, mówi Dan Aridor z firmy Accelerated Evolution Biotechnologies Ltd. (AEBi). To firma, która została założona w 2000 roku w inkubatorze ITEK w Parku Naukowym Weizmanna.

Jaki powinien być komputer dla Windows Visty

20 grudnia 2006, 15:50Microsoft zaktualizował swoje wymagania dotyczące komputera, na którym został zainstalowany Windows Vista. Koncern podzielił komputery na dwie kategorie.

Historia Windows - od Windows 1.0 do Windows 7

21 października 2009, 20:46Windows 7 to kolejne już wcielenie flagowego produktu Microsoftu, którego historia obejmuje kilkadziesiąt różnych wersji. Większość posiadaczy komputerów miała do czynienia jedynie z częścią systemów z rodziny Windows.